суббота, 24 декабря 2011 г.

Причины провала проектов по тестированию (внедрению) систем управления уязвимостями

пятница, 23 декабря 2011 г.

Qualys и защита ПДн

суббота, 17 декабря 2011 г.

Порядок тестирования QualysVM

00. Подключение, настройка модуля appliance в ИТ-инфраструктуре Заказчика.

0. Активация учетной записи и привязка модуля appliance

1. Обзор интерфейса.

2. Старт mapping (построение карты сети) для внутреннего и внешнего сегментов.

3. Создание новых ролей работы с QualysGuard (при необходимости).

4. Просмотр результатов mapping. Выбор активов для сканирования и их категорирование (желательно).

5. Создание профиля сканирования (+доверенная авторизация, желательно).

6. Запуск внутреннего сканирования.

7. Запуск внешнего сканирования.

8. Просмотр и корректировка шаблонов отчетов.

9. Анализ результатов сканирования.

10. Исправление уязвимостей.

11. Повторное сканирование.

Такая схема позволяет достаточно быстро ознакомиться, настроить и начать работать с QualysGuard.

Шаги 00-3 просты и требуют 5-10 минут времени. Шаг 4 обычно занимает минут 10-25 зависит от заинтересованности Заказчика и готовности выбрать объекты для сканирования. Тут также рекомендуется провести категорирование активов, что позволит более наглядно получить представление о существующих рисках. Шаг 5 также занимает 10-25 минут в зависимости от интереса Заказчика к детальным настройкам профиля сканирования QualysGuard, а также наличия специально подготовленных учетных записей для доверенного сканирования (напомню. что доверенное сканирование позволяет QualysGuard получать более точную информацию о наличии уязвимостей). Шаги 6 и 7 запускаются в течении пары минут, но QualysGuard требуется время для проведения сканирования каждого хоста. Оно будет зависеть от операционной системы хоста, пропускной способности каналов связи, от профиля сканирования, наличия доверенной авторизации и т.д. В среднем стоит ориентироваться минут на 15-20 для 1го хоста. Во время сканирования можно провести шаг 8, посмотреть существующие шаблоны отчетов и, при необходимости, создать свои. Это занимает 10-15 минут. Анализ результатов сканирования обычно бывает 20-40 минут в зависимости от вопросов и интереса Заказчика..

Таким образом за 3-4 часа можно познакомиться с системой QualysGuard, научиться ей пользоваться и уже получить конкретные результаты и рекомендации. Часть уязвимостей уже тоже можно попробовать устранить в тот же день, а значит и повысить уровень информационной безопасности.

четверг, 15 декабря 2011 г.

Про уровни уязвимостей QualysGuard

Многие знают, что QualysGuard® Vulnerability Management для оценки уровня уязвимостей использует шкалу от 1 до 5.

Вот, что она значит:

Уровень

(Severity)

|

Критичность уязвимости

|

Описание

|

1

|

Minimal

|

Злоумышленник может

получить дополнительную информацию о хосте (открытые порты, сервисы и пр.) и

может использовать данную информацию для поиска других уязвимостей.

|

2

|

Medium

|

Злоумышленник может

собрать чувствительную информацию о хосте, например, версии установленного программного

обеспечения. Далее он может использовать известные уязвимости для данной

версии программного обеспечения.

|

3

|

Serious

|

Злоумышленник может

получить доступ к специфичной информации, хранящейся на хосте, включая

настройки безопасности (например, правила фильтрации, перечень служб безопасности

и пр.), может получить неавторизованный доступ к ряду сервисов (например,

ретрансляции почты). Вред от действий злоумышленника может быть достаточно

серьезным (организация DoS-атак,

подготовка и реализация более серьезных атак).

|

4

|

Critical

|

Злоумышленник может

контролировать хост и перехватывать критичную информацию.

Уязвимости данного уровня

включают, например, возможность получения полного доступа на чтение ко всем

файлам, хранящимся на хосте, в том числе и к перечню всех пользователей.

|

5

|

Urgent

|

Злоумышленник может получить

полный контроль над хостом, включая права на чтение и запись файлов,

удаленное выполнение команд, внесение изменений в настройки.

|

При таком подходе необходимо к кратчайшие сроки устранять уязвимости 4 и 5 уровня и планировать устранение уязвимостей более низкого уровня.

P.S. Другие продукты, оценивающие уязвимости могут использовать свои собственные шкалы. Так, например, у Nessus их 4: "Low", "Medium", "High" и "Critical". При этом уровень "привязывается" напрямую к CVSS (Common Vulnerability Scoring System): L<5, M<7, H<10, C=10. Qualys также ориентируется на эту шкалу, но исходит из возможных последствий эксплуатации уязвимостей, поэтому 4й уровень Qualys может быть 5-10 по шкале CVSS.

Стоит учитывать разницу в шкалах при сравнении результатов отчетов, сделанных разными решениями по оценке и управлению уязвимостями.

среда, 7 декабря 2011 г.

Ближайшие обновления QualysGuard

На 15 декабря 2011 запланировано несколько интересных обновлений QualysGuard (QualysGuard®, Version 6.23):

- Расширены возможностей аутентификации для доверенного сканирования Oracle.

- !!!Добавлена возможность самостоятельного удаления IP-адресов из подписки (лицензии). Напомню, что до этого в случае необходимости удаления неверных IP-адресов (добавленных по ошибке, или "мертвых" IP), которые пользователи добавляли в подписку, требовалось проходить не простую процедуру взаимодействия с технической службой Qulays. Теперь "подчистить" перечень IP-адресов можно самостоятельно. А это очень полезно, т.к. стоимость решений Qualys напрямую зависит от количества IP-адресов в подписке.

- Добавлена новая иконка, отображающая статус подключения сканера к ЦОДу Qualys.

- Внесены небольшие улучшения в отчеты QualysQuard Vulnurability Management, связанные с датами последних сканирований и датами исправления уязвимостей.

- В модуле QualysQuard Policy Compliance улучшен интерфейс для создания политик контроля. Теперь слева от текста создаваемой политики отображаются группы контролей и другая необходимая инфомация.

- !!! В модуле QualysQuard Policy Compliance появилась функция определения золотого образа/сечения (Golden Image). По сути, мы показываем Qualys некий "идеальный" актив, который система будет использовать как эталон/стандарт, создав предварительно необходимые правила (политику). Остальные аналогичные активы (их настройки) мы уже можем сравнивать с ним.

- !!! В модуле QualysQuard Policy Compliance добавлена функция подсказок необходимости обновления устаревших контролей.

- Внесены изменения в работу с API (интерфейса программирования приложений, позволяющего эффективно взаимодействовать с внешними программными продуктами).

- !!! Переход с версии QualysQuard WAS (Web Application Scanning) 1.0 на WAS 2.1 (хотя некоторые пользователи уже работали с тестовой версией WAS 2.0...). Тут и новый интерфейс, и обновленные отчеты и Dashboard, улучшенное управление ролями и областью сканирования, добавление тэгов, поддержка аутентификации Selenium и клиентских сертификатов.

среда, 23 ноября 2011 г.

Про обучение Qualys

16-17 ноября 2011 года в Москве прошли официальное обучение и сертификация по продуктам и услугам Qualys.

На курсе присутствовали 26 ИТ/ИБ-специалистов из различных отраслей бизнеса (нефтегазовый сектор, банки и процессинговые центры, телеком, гос.сектор, консультанты и интеграторы ИТ и ИБ). Курс читали Эдвинас Пранцулис (Edvinas Pranculis) (региональный менеджер по продажам в России, Восточной Европе и Центральной Азии) и Алексей Никитенко (ЗАО "Анализ защищенности", генеральный директор).

По окончанию курса слушатели прошли итоговое сертификационное тестирование по модулю VM Qualys (по модулям PC и WAS сертификат предоставляется по факту прохождения курса, сертификация специалистов по другим решениям и продуктам не предусмотрена). Тестирование состояло из 22 вопросов на английском языке, для прохождения теста необходимо правильно ответить на 17 или более вопросов. Тесты заполнялись на бумаге и были отправлены для проверки в региональное отделение Qualys (в Германии), результаты будут известны в течение месяца.

Следующее обучение по решениям Quayls будет в начале 2012 года, узнавайте подробности у партнеров Qualys.

понедельник, 21 ноября 2011 г.

Модуль опросников в PC

На конференции Qualys в Мюнхене Matt Alderman (Director of Product manager, Qualys) рассказал про развитие модуля Qualys PolicyCompliance (PC), проверяющего соответствие настроек элементов ИТ-инфраструктуры определенным политикам.

Вкратце, PC в скором ожидает глобальное обновление/расширение существующего функционала. Все идет к тому, что PC будет не просто заниматься контролем технических настроек, но и позволит проводить комплексные аудиты соответствия различным стандартами ИБ, а также управлять процессами ИБ (аналогично GRCM-системам).

Вкратце, PC в скором ожидает глобальное обновление/расширение существующего функционала. Все идет к тому, что PC будет не просто заниматься контролем технических настроек, но и позволит проводить комплексные аудиты соответствия различным стандартами ИБ, а также управлять процессами ИБ (аналогично GRCM-системам).

Опыт внедрения Qualys (Daimler)

Интересным опытом внедрения и использования решений Qualys поделился в своей презентации на конференции в Мюнхене Roberto

Leinhos (Network Security Manager, Daimler). В презентации рассказывается проект построения централизованной ссистему управления уязвимостями при помощи решения QualysGuard® Vulnerability Management (VM).

Из презентации мы можем узнать:

- о предпосылках к внедрению и проблемах ИБ, а также о целях и задачах проекта;

- о выгодах и результатах внедрения и использования Qualys;

- об организации основных процедур работы с Qualys;

- о структуре управления и разделении ролей и ответственности за работу с Qualys$

- о рисках проекта и полученных уроках;

- об основных фактах о проекте;

- история успеха и дальнейшие планы.

Данная презентация будет интересна не только крупным компаниям, желающим внедрить централизованную систему управления уязвимостями, но и тем, кто хочет просто попробовать решения Qualys.

P.S. Daimler является крупнейшим пользователем решений Qualys. Вот интересная статитсика :

- общее кол-во сотрудников компании - 260 100;

- сотрудников в ИТ - 4620;

- кол-во IP-адресов в подписке Qualys - 400 000;

- кол-во внутренних сканеров (appliance) - 300;

- кол-во ролей управления Qualys - 120;

- кол-во пользователей Qualys - 300.

воскресенье, 20 ноября 2011 г.

Презентации с конференции (Мюнхен 2011)

В этом посте я выложу сылки на презентации с конференции Qualys в Мюнхене 2011.

Официальная группа конференции в QualysCommunity - https://community.qualys.com/groups/qsc-2011-munich

Официальная группа конференции в QualysCommunity - https://community.qualys.com/groups/qsc-2011-munich

Про конференцию Qualys (Мюнхен 2011)

8 ноября 2011 года в Мюнхене (Германия) прошла ежегодная конференция Qualys. На ней рассматривались различные вопросы:

- ведущие разработчики и менеджеры Qualys рассказывали о ближайших изменениях и дополнениях в основных решениях Qualys, а также о более долгосрочных целях и планах комании (доклады 1-7, 9-12, 16);

- представители заказчиков и консалтинговых компаний рассказывали про свой опыт использования решений Qualys для обеспечения информационной безопасности (доклады 14-15);

- эксперты в области информационной безопасности рассказали про актуальные сетевые угрозы (доклады 8 и 13).

среда, 2 ноября 2011 г.

Интерфейс QualysGuard (общее введение)

Я уже писал про удобство консоли QualysGuard, теперь хочу показать ее.

Краткий видео-экскурс вы можете посмотреть тут.

Доступ к европейским серверам Qualys производится по ссылке https://qualysguard.qualys.eu/ из любого веб-браузера.

При этом мы попадаем вот на эту страницу:

На ней мы видим основные новости (в центре), форму для входа (логин/пароль справа вверху) и ссылки на форумы и доп. информацию (справа внизу).

Краткий видео-экскурс вы можете посмотреть тут.

Доступ к европейским серверам Qualys производится по ссылке https://qualysguard.qualys.eu/ из любого веб-браузера.

При этом мы попадаем вот на эту страницу:

На ней мы видим основные новости (в центре), форму для входа (логин/пароль справа вверху) и ссылки на форумы и доп. информацию (справа внизу).

Как внедрять QualysGuard?

Внедрение решений QualysGuard принципиально не отличается от внедрения других средств мониторинга и защиты информации. Ну, разве что из за удобной архитектуры решения, внедрить и первично настроить QualysGuard можно очень быстро (в течении нескольких часов).

Мы рекомендуем придерживаться такого сценария:

Мы рекомендуем придерживаться такого сценария:

- Решить, какие задачи информационной безопасности мы хотим решать, и как в этом могут помочь решения QualysGuard. В частности см. здесь и здесь.

- Более подробно посмотреть про решения QualysGuard. Например,тут и тут.

- При необходимости, можно отправить сотрудников на ежегодные (обычно 2 раза в год) бесплатные курсы по QualysGuard. Организацинную информацию по курсам вы можете узнать у партнеров Qualys.

- Запросить у партнеров Qualys тестовый доступ к панели управления системой, несколько пробных лицензий для проведения сканирования (Обычно предоставляют порядка 50 для модулей PC и VM, и 5 для модуля WAS. Но тут уж как договоритесь с партнером), и, при необходимости, тестовый внутренний сканер (appliance). Также партнеры Qualys могут помочь Вас с развертыванием и настройкой системы, обучением специалистов.

При этом Вы можете также посмотреть и потестировать аналогичные решения других, в том числе и российских, производителей. - Запросить у партнеров коммерческое предложение / договор на использование решений QualysGuard. Сравнить цены и функционал других аналогичных решений и выбрать подходящее.

- Начать использовать QualysGuard для небольшой области.

- Построить процессы работы с QualysGuard. В зависимости от модулей QualysGuardэто могут быть: управление уязвимостями (поиск и устранение) или технический аудит ИБ (проверка соответствия политикам ИБ и устранение несоответствий). Желательно данные процедуры задокументировать и обязательно обучить персонал.

- Расширить область применения QualysGuard (добавить дополнительные IP-адреса в подписку (масштабировать) и/или приобрести лицензии на другие модули QualysGuard).

Актуальность решений Qualys (SANS TOP 20)

Многие знают об интересном отчете SANS "20 Critical Security Controls".

В документе приведены основные процессы и механизмы информационной

безопасности, которые следует внедрить в организации для обеспечения

практической безопасности.

Русский перевод документа есть в этом блоге.

Дак вот, рассмотрим данные механизмы с точки зрения возможности их реализации посредством решений Qualys.

№

|

Механизм безопасности

|

Решение Qualys

|

1.

|

Inventory of Authorized and Unauthorized Devices

Инвентаризация разрешенных

и несанкционированно подключенных устройств

|

Позволяет реализовать контроль.

Инвентаризация и периодический контроль сетевых устройств являются стандартными функциями для модулей VM и PC Qualys. Можно настроить автоматическое сканирование сети и оповещение заинтересованных лиц при появлении новых устройств. |

2.

|

Inventory of Authorized and Unauthorized Software

Инвентаризация разрешенного

и несанкционированно установленного программного обеспечения

|

-

|

3.

|

Secure Configurations for Hardware and Software on Laptops,

Workstations, and Servers

Безопасные настройки

аппаратного и программного обеспечения для серверов, рабочих станций и

ноутбуков

|

Позволяет реализовать контроль.

Модуль PC Qualys позволяет проверить настройки серверов, рабочих станций и ноутбуков. |

4.

|

Secure Configurations for Network Devices such as Firewalls, Routers, and Switches

Безопасные настройки

сетевых устройств (межсетевых экранов, маршрутизаторов, коммутаторов и т.п.)

|

Позволяет реализовать частично.

Модуль PC

Qualys позволяет проверить настройки основных сетевых устройств.

|

5.

|

Boundary Defense

Защита периметра

|

Позволяет реализовать контроль защиты периметра (модуль

VM).

|

6.

|

Maintenance, Monitoring, and Analysis of Security Audit Logs

Сопровождение, мониторинг

и анализ журналов регистрации событий

|

-

|

7.

|

Application Software Security

Безопасность прикладного ПО

|

-

Позволяет проверить web-приложения (модуль WAS). |

8.

|

Controlled Use of Administrative Privileges

Контроль использования административных привилегий

|

-

|

9.

|

Controlled Access Based on the Need to Know

Контроль доступа на основе

принципа "должен знать"

|

-

|

10.

|

Continuous Vulnerability Assessment and Remediation

Постоянный анализ

уязвимостей и их устранение

|

Позволяет реализовать.

Модуль VM, позволяющий проводить анализ защищенности сети, является основным модулем Qualys. |

11.

|

Account Monitoring and Control

Мониторинг и контроль

учетных записей

|

-

|

12.

|

Malware Defenses

Защита от вредоносного кода

|

-

Модуль PC позволяет проверить наличие средств анивирусной защиты и наличие обновлений на серверах и рабочих станциях. |

13.

|

Limitation and Control of Network Ports, Protocols, and Services

Ограничение и контроль

сетевых портов, протоколов и служб

|

Позволяет проконтролировать сетевые протоколы, порты и службы (модули VM и PC).

|

14.

|

Wireless Device Control

Защита и контроль

беспроводных устройств

|

-

|

15.

|

Data Loss Prevention

Предотвращение утечек данных

|

-

|

16.

|

Secure Network Engineering

Обеспечение безопасности сети (построение)

|

-

|

17.

|

Penetration Tests and Red Team Exercises

Тестирование на проникновение

|

Модуль VM может

частично сымитировать возможные атаки злоумышленников (провести тест на

проникновение/

проверить безопасность сети).

|

18.

|

Incident Response Capability

Организация реагирования

на инциденты

|

-

|

19.

|

Data Recovery Capability

Организация возможностей

восстановления данных

|

-

|

20.

|

Security Skills Assessment and Appropriate Training to Fill Gaps

Оценка навыков по

безопасности, проведение необходимых тренингов

|

-

|

Большинство из этих требований требует внедрения определнных классов средств мониторинга и защиты. Это, например, средства АВЗ для 13, системы DLP для 15, системы управления событиями для 6. При этом решения Qualys позволяют полностью или частично "закрыть" 9 основных направлений информационной безопасности, что является превосходным показателем.

пятница, 28 октября 2011 г.

Партнеры Qualys в России

- Security Analysis (ЗАО "Анализ защищенности")

- Technoserv

- LETA IT-company

- DataSecurity Technologies

- Paladion Networks Pvt. Ltd.

- Symantec

- EVRAAS Information Technologies

- Altirix Systems

вторник, 25 октября 2011 г.

Жизненный цикл (процедура) оценки соответствия политикам ИБ

Полный цикл процедуры оценки соответствия политикам информационной безопасности состоит из следующих шагов:

- Создание политик информационной безопасности. На этом этапе мы определяем требования по настройке элементов ИТ-инфраструктуры. Это могут быть моменты связанные с управлением паролями, наличию определенных средств защиты (например АВЗ), наличие определенных служб и протоколов. Мы можем ориентироваться на требования по информационной безопасности, принятые в компании, или же на "лучшие мировые практики" (рекомендации NIST, CERT), стандарты (PCI DSS, ISO 27002, СТО БР ИББС) и/или требования и рекомендации (152-ФЗ и подзаконные акты). При необходимости данные требования могут быть задокументированны в компании в качестве корпоративного стандарта или требований. Затем в Qualys создатся политики проверки.

- Применение политик. На этом этапе элементы ИТ-инфраструктуры настраиваются в соответствии с определенными требованиями. Настройка может быть как групповой (например, через AD для Windows машин), так и по конкретным хостам. Настройка может быть произведена как в автматическом режиме, так и в ручную.

- Сканирование (compliance). На этом этапе мы проводим сканирование ИТ-инфраструктуры на соответствие определенным политикам информационной безопасности. P.S. Есди инвентаризация еще не была проведена, то сначала выполняется она.

- Подготовка и анализ отчетов. На этом этапе подготавливаются отчеты о результатах оценки соответствия.

- Управление несоответствиями. На этом этапе принимаются решения об устранении выявленных несоответствий.

Жизненный цикл (процедура) управления уязвимостями

Полный цикл процедуры управления уязвимостей состоит из следующих шагов:

P.S. Легко заметить взаимосвязь с классическим циклом постоянного совершенствования PDCA. Тут есть и этапы планирования, и этапы внедрения/работы, и этапы контроля, и совершенствования/"доработки".

- Инвентаризация активов. На этом этапе проводится сканирование сети и выявление всех хостов (имеющих IP-адрес).

- Категорирование активов. На этом этапе мы можем объединить выявленные активы в группы для дальнейшей более удобной работы с ними, а также провести их категорирование/определение критичности. Категорирование нам пригодится для автоматического расчета рисков информационной безопасности, связанных с определенными активами, а также для получения информации о динамике изменения уровня риска (повышение или снижение).

- Оценка уязвимостей. На этом этапе формируются политики сканирования (если цикл выполняется 1й раз), выбираются группы активов и проводится само сканирование.

- Подготовка и анализ отчетов. На этом этапе подготавливаются шаблоны отчетов (если цикл выполняется 1й раз) и создаются сами отчеты. Отчеты показывают нам информацию о текущем состоянии информационной безопасности и предлагают варианты по устранению уязвимостей.

- Исправление уязвимостей. На этом этапе необходимо внести изменения в ИТ-инфраструктуру согласно полученным рекомендациям. А именно, установить необходимые патчи и/или внести корректировки в настройки оборудования (например, закрыть ненужные порты, изменит пароли).

- Проверка работ. На этом этапе производится еще раз аналогичное сканирование с целью проверки того, что уязвимости были устранены.

P.S. Легко заметить взаимосвязь с классическим циклом постоянного совершенствования PDCA. Тут есть и этапы планирования, и этапы внедрения/работы, и этапы контроля, и совершенствования/"доработки".

Ссылки на новости и блоги Qualys

http://news.qualys.com/ - новости Qualys

https://community.qualys.com/blogs/ - блог сообщества Qualys

https://community.qualys.com/ - сообщество Qualys

http://www.linkedin.com/company/qualys/ - группа в Linkedin

https://community.qualys.com/blogs/ - блог сообщества Qualys

https://community.qualys.com/ - сообщество Qualys

http://www.linkedin.com/company/qualys/ - группа в Linkedin

Qualys for dummies

Для желающих побольше узнать про управление уязвимостями, о проверке соответствия политикам ИБ, о проверке сооветствия PCI DSS и об оценке безопасности web-приложений, а также как эти задачи можно решать используя Qualys, существуют простые, но интересные книги:

Gartner о Qualys

В начале 2011 года известная международная компания Gartner провела исследование рынка систем по управлению/выявлению уязвимостей и подготовила свой отчет.

По результатам оценки решение QualysGuard Security and Compliance Suite получило высший рейтинг "Strong Positive", в очередной раз подтвердив, что является одним из лидеров на рынке решений по информационной безопасности.

По результатам оценки решение QualysGuard Security and Compliance Suite получило высший рейтинг "Strong Positive", в очередной раз подтвердив, что является одним из лидеров на рынке решений по информационной безопасности.

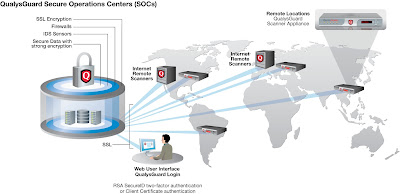

Архитектура Qualys

Архитектура решений QualysGuard состоит из следующих элементов (общая схема представлена на рисунке):

- Единый выделенный центр обработки данных (SOC)

- Внутренний сканер (scanner appliance)

- Консоль управления QualysGuard (web-консооль)

Центр обработки данных предназначен для решения следующих задач:

- Обеспечение возможности проведения внешнего сканирования

- Управление внутренними сканерами (scanner appliance)

- Ведение единой базы данных по уязвимостям

- Обработка и централизованное хранение результатов сканирования

- Поддержка и обеспечение работы консоли управления QualysGuard (поддержка сайта управления)

Благодаря использованию единого ЦОД пользователи решений QualysGuard всегда

используют только актуальные базы данных уязвимостей и последние версии

программного обеспечения (обновление происходит автоматически и без участия

пользователя), при этом не занимаясь задачами поддержки необходимой

ИТ-инфраструктуры и получая качественный уровень сервиса.

Внутренний сканер (scanner appliance) предназначен для проведения внутреннего сканирования элементов ИТ-инфраструктуры. Внутренний сканер собирает информацию об элементах ИТ-инфраструктуры, необходимую для оценки уязвимостей и проверки соответствия требованиям политик ИБ, и передает ее для обработки и хранения в ЦОД. Безопасность данных при передаче и хранении обеспечивается за счет использования надежных криптографических механизмов.

Консоль управления QualysGuard представляет собой удобную web-консоль, позволяющую управлять решениями Qualys с любого устройства, имеющего доступ в сеть интернет и оснащенного web-браузером. Интерфейс управления QualysGuard является интуитивно понятным, большинство настроек производятся просто «поставив галочку» или выбором из «выпадающего списка». Интерфейс поддерживает определенные информационные панели (dashboards), в реальном времени отображающие статистику по уязвимостям и/или результаты сканирования.

понедельник, 24 октября 2011 г.

Что такое QualysGuard?

Решение QualysGuard® Security and Compliance Suite представляет собой систему для эффективного проведения аудитов информационной безопасности ИТ-инфраструктуры (сети и приложений), а также проведения проверок соответствия политикам информационной безопасности. При этом QualysGuard позволяет не только выявить и оценить уязвимости ИТ-инфраструктуры и наличие несоответствий конфигураций устройств, а также построить удобную систему управления уязвимостями.

QualysGuard® Security and Compliance Suite включает в себя следующие модули:

QualysGuard Policy Compliance (PC) - система для проведения аудита и обеспечения контроля соответствия требованиям международных стандартов и внутренним политикам ИТ-безопасности.

QualysGuard PCI Compliance (PCI) - система для автоматизации проверки контроля соответствия требованиям стандарта PCI DSS для торговых компаний, поставщиков услуг и банков-эквайреров.

QualysGuard Web Application Scanning (WEB) - система контроля уязвимостей и оценки уровня защищенности web-приложений.

QualysGuard Malware Detection (Mal) - бесплатный сервис для обнаружения вредоносного кода для web-сайтов.

QualysGuard SECURE Seal - сервис для тестирования безопасности web-сайтов, который обнаруживает уязвимости, вредоносный код, утверждает SSL-сертификаты и выдает баннер ("печать/водяной знак"), подтверждающий безопасность сайта.

QualysGuard® Security and Compliance Suite включает в себя следующие модули:

- QualysGuard Vulnerability Management

- QualysGuard Policy Compliance

- QualysGuard PCI Compliance

- QualysGuard Web Application Scanning

- QualysGuard Malware Detection

- Qualys SECURE Seal

QualysGuard Policy Compliance (PC) - система для проведения аудита и обеспечения контроля соответствия требованиям международных стандартов и внутренним политикам ИТ-безопасности.

QualysGuard PCI Compliance (PCI) - система для автоматизации проверки контроля соответствия требованиям стандарта PCI DSS для торговых компаний, поставщиков услуг и банков-эквайреров.

QualysGuard Web Application Scanning (WEB) - система контроля уязвимостей и оценки уровня защищенности web-приложений.

QualysGuard Malware Detection (Mal) - бесплатный сервис для обнаружения вредоносного кода для web-сайтов.

QualysGuard SECURE Seal - сервис для тестирования безопасности web-сайтов, который обнаруживает уязвимости, вредоносный код, утверждает SSL-сертификаты и выдает баннер ("печать/водяной знак"), подтверждающий безопасность сайта.

воскресенье, 23 октября 2011 г.

Брошюра по Qualys с Infosec2011

На выставке InfoSecurity 2011 мы раздавали интересующимся вот этот буклет Qualys.

Во googledocs Вы можете посмотреть скан-копию.

Во googledocs Вы можете посмотреть скан-копию.

суббота, 22 октября 2011 г.

Полезные ссылки про Qualys

Первым информативным постом хочу опубликовать полезные ссылки по Qualys.

1. | Официальный сайт компании Qualys | |

2. | Дополнительна информация о Qualys (Products) | |

3. | Дополнительна информация о Qualys (User Guides) | |

4. | Видеокурсы по обучению продуктам и решениям Qualys (QualysGuard Video Series) | |

5. | Дополнительная информация о Qualys (Customers & Awards) | |

6. | Панель управления Qualys (Европа) | |

7. | Дополнительна информация о Qualys (SLA) | |

8. | Дополнительна информация о Qualys (Online Support) | |

9. | Техническая поддержка (общая) | |

10. | Техническая поддержка (в России) | |

Подписаться на:

Комментарии (Atom)